W poprzedniej części raportu opisywaliśmy typy podatności, a także przedstawiliśmy wybrane liczby i dane dotyczące ilości podatności z podziałem na producentów, rankingiem zagrożeń oraz najczęstszymi wektorami ataku. W części drugiej skupimy się na tematyce aktualizacji oprogramowania, opiszemy podatności Zero-Day, jak również omówimy metryki i mechanizmy zastosowane przy analizie danych.

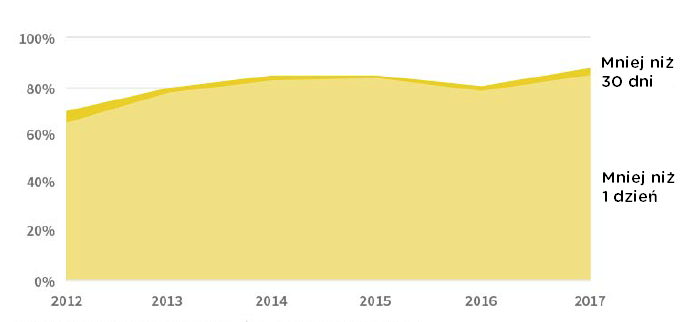

W 2017 roku, 86% wszystkich wykrytych luk w zabezpieczeniach otrzymało aktualizację już w dniu ich ujawnienia. To statystyka wyższa o 4% w porównaniu do roku 2016, gdzie liczba ta wynosiła 81%.

Wyniki z 2017 roku wyraźnie pokazują, że nadal można naprawić większość luk w zabezpieczeniach szybko na nie reagując.

W badaniu zauważono, iż w 2017 roku, ponad 14% wszystkich luk w zabezpieczeniach pozostało bez krytycznej aktualizacji dłużej niż dzień od wykrycia zagrożenia. Procent ten ukazuje brak odpowiednich zasobów naprawczych po stronie producentów, brak odpowiednich procedur, nieskoordynowane procesy wypuszczania aktualizacji czy niezdiagnozowana przez producentów podatność na ataki typu „Zero-Day” w ich oprogramowaniu. W takim przypadku, działy IT muszą mieć przygotowane odpowiednie procedury i polityki bezpieczeństwa oraz, do czasu wypuszczenia poprawek, zdani są na własne umiejętności.

Brak priorytetów.

Warto zauważyć, że część producentów stosuje politykę wydawania jedynie większych paczek

z aktualizacjami, nie skupiając się na pojedynczych łatkach. Przyczyną tego może być fakt, iż opracowanie mniejszych łatek może być bardziej skomplikowane. Z drugiej strony większe aktualizacje są lepiej zarządzane.

Badanie ujawnia jeszcze jeden ciekawy aspekt. Po 30 dniach od daty wykrycia podatności, ponad 87% badanych rozwiązań posiadało aktualizacje. Na podstawie rozmów z producentami ustalono, że dla niektórych z nich nie jest priorytetem wypuszczenie poprawki tego samego dnia. W dzisiejszych czasach, taki stan rzeczy jest zjawiskiem niepożądanym. Brak wystarczająco szybkiej reakcji może oznaczać duże straty wizerunkowe, finansowe i ekonomiczne dla wielu firm na świecie.

Od 2012 roku wyraźnie wzrasta procent dostępności aktualizacji dla podatności wykrytych tego samego dnia. O ile w 2012 roku wartość ta wynosiła lekko ponad 60%, to już w 2017 spotykamy się ze znaczącym wzrostem o ponad 20%. To bardzo dobry sygnał pokazujący, iż rośnie świadomość producentów w zakresie zapewnienia bezpieczeństwa „tu i teraz”.

Liczba wykrytych podatności „Zero-Day” w 2017r. spadła z 23 do 14 w porównaniu do 2016 roku. Co ciekawe, statystyka ta obejmuje urządzenia oraz systemy operacyjne, gdzie te ostatnie stanowią jedynie 10-25% całości podatności. Wniosek: celem współczesnych ataków nie są już same systemy operacyjne, ale cała infrastruktura wraz z fizycznymi urządzeniami.

Metryki i mechanizmy zastosowane przy analizie danych.

Secunia Advisory

Badanie zostało oparte o przybliżoną liczbę zdarzeń związanych z bezpieczeństwem w tym okresie. Zdarzenia związane z bezpieczeństwem oznaczają liczbę działań administracyjnych wymaganych do zapewnienia bezpieczeństwa określonego produktu w określonym czasie.

Secunia Vulnerability Count

Liczba luk w zabezpieczeniach jest dodawana do bazy Secunia Advisory (https://secuniaresearch.flexerasoftware.com/community/advisories/search/) w celu wskazania liczby luk w zabezpieczeniach objętych przez Secunia Advisory. Wykorzystanie tej liczby do celów statystycznych jest o wiele bardziej dokładne niż zliczanie identyfikatorów zagrożeń (Common Vulnerabilities and Exposures, CVE). Używanie liczników luk w zabezpieczeniach nie jest jednak idealne, ponieważ jest przypisane do konkretnej rekomendacji. Oznacza to, że jedna rekomendacja może obejmować wiele produktów lub wiele rekomendacji może również obejmować te same luki na tej samej bazie kodu, które są wspólne dla różnych aplikacji, a nawet dla różnych dostawców.

Common Vulnerabilities and Exposures (CVE)

Common Vulnerabilities and Exposures (CVE) to publicznie dostępny katalog z informacjami

o znanych podatnościach i lukach bezpieczeństwa. CVE stał się niejako standardem branżowym służącym do jednoznacznego identyfikowania luk, który to uzyskał szerokie uznanie w branży bezpieczeństwa. Używanie kodów CVE jako identyfikatorów luk pozwala skorelować informacje

o lukach między różnymi produktami i usługami bezpieczeństwa. Informacje CVE są przypisane

w rekomendacjach Secunia.

Zadaniem identyfikatorów CVE nie jest jednak wyłączne pokazanie liczby luk w zabezpieczeniach. CVE to bardzo mocne narzędzie do identyfikowania jednego lub więcej słabych punktów i korelowania ich między różnymi źródłami. Problem z używaniem identyfikatorów CVE do liczenia luk polega na tym, że reguły abstrakcji CVE mogą łączyć luki tego samego typu w tych samych wersjach produktu w jeden CVE. Na skutek tego, CVE często może obejmować zbyt wiele luk, co może powodować mniejszą niż oczekiwano, wykazaną liczbę luk w zabezpieczeniach podczas tworzenia bazy.

Źródło: Badanie i raport Flexera 2018 (www.flexera.com)