Aktualizacje oprogramowania i systemów już od ponad dekady są jednym z głównych punktów, na które zwraca się uwagę przy wstępnym zabezpieczeniu systemów. Microsoft w latach 2001-2003 uruchomił zaawansowane mechanizmy zabezpieczenia własnych systemów. To wtedy pojawiły się hfnetchck (narzędzia sprawdzenia zainstalowanych czy też brakujących poprawek) a zaraz potem usługa Windows Update czy SUS (Software Update Services aktualnie WSUS – Windows Server Update Service).

Usługi te głównie obejmowały komponenty systemów i aplikacji Microsoft a potrzeba była i jest również w centralnym aktualizowaniu pozostałych aplikacji. Flexera Software po przejęciu firmy Secunia stała się wiodącym acz nie jedynym dostawcą rozwiązań bezpieczeństwa IT, które pozwalają firmom na zarządzanie i kontrolę podatności oraz centralną bazę dla aktualizacji dziesiątków tysięcy aplikacji. Flexera dostarcza produkt Corporate Software Inspector, która integruje się z usługą WSUS oraz SCCM (System Center Configuration Manager) i pozwala na znalezienie brakujących poprawek i ich dystrybucję poprzez WSUS-a lub SCCM-a.

Poniższe opracowanie przygotowaliśmy na podstawie raportu „Vulnerability Review 2018”, który przedstawia w czytelny sposób analizę najczęściej występujących podatności w oprogramowaniu, aplikacjach oraz metodykę „liczenia” podatności opartą o statystykę podatności występująca w danym typie produktu i wsparliśmy autorskimi komentarzami. Raport ten należy traktować jako uzupełnienie wiedzy działów IT w zakresie budowania polityk i procedur bezpieczeństwa, uwzględniających w szczególności luki w zabezpieczeniu oprogramowania.

W pierwszej części opowiemy o typach podatności, ich skutkach, a także przedstawimy liczby i dane dotyczące ilości podatności z podziałem na producentów, rankingiem zagrożeń oraz najczęstszymi wektorami ataku.

W drugiej części raportu przedstawimy informacje na temat aktualizacji oprogramowania, opis podatności Zero-Day, a także omówimy metryki i mechanizmy zastosowane przy analizie danych na potrzeby niniejszego raportu.

Część 1. Podatność oprogramowania na cenzurowanym. Raport Flexera „Vulnerability Review 2018”

Rok 2017 zostanie zapamiętany jeszcze długo, zresztą podobnie jak 2016. Spektakularne wycieki danych i głośne historie firm, które padły łupem hackerów to efekt luk w zabezpieczeniach oprogramowania, które stało się krytycznym punktem zapalnym. Ransomware Petya czy WannaCry spędzały sen z powiek działom IT i zarządom firm, zadając pytania o jakość zabezpieczeń, nakład pracy na zwiększenie bezpieczeństwa oraz możliwość identyfikacji zagrożeń związanych

z wykorzystywaniem luk w posiadanym oprogramowaniu. Różne, niezależne oraz komercyjne laboratoria pokazują wzrastającą ilość zagrożeń a o spektakularnych efektach ataków i blokowaniu polskich firm dowiadujemy się już nie tylko z pism branżowych, ale również są to wiadomości pojawiające się na ogólno-tematycznych portalach.

Mamy wiedzę i… boimy się jej użyć.

Wiele organizacji nie posiada odpowiednich procesów i procedur (często mając wiedzę

i doświadczonych ekspertów!), które powinny zmniejszać ilość luk w posiadanym oprogramowaniu. Przekłada się to także na brak procesów łączących identyfikację punktów zapalnych z metodami ich napraw. Przestrzeń ta umożliwia hakerom płynną nawigację po systemach i aplikacjach, manipulację uprawnieniami w celu kradzieży cennych tożsamości i poufnych danych. Co więcej, widać, że ataki są coraz bardziej złożone wieloetapowe i w wielu przypadkach jednym z istotnych elementów takich ataków jest wykorzystanie podatności w aplikacjach.

Inteligencja i proces muszą iść w parze.

Jednym z najczęściej obserwowanych zjawisk jest tzw. „gaszenie pożarów”. Firmy zamiast uruchomienia wcześniej przygotowanych, automatycznych procedur wykrywania i przeciwdziałania zagrożeniom, często przerywają swoje procesy produkcyjne, aby w danym momencie zająć się nagłą awarią. Takie podejście jest nieefektywne, jeśli nie jest oparte na procesach. Wymaga dużo czasu, wysiłku i kosztów pracy. W obliczu dynamicznego wzrostu liczby luk w zabezpieczeniach, obserwujemy zwiększoną presję na firmy, aby zaimplementować najlepsze możliwe metody wykrywania i przeciwdziałania skutkom wycieku danych.

Twarde fakty.

- Ponad 20 000 podatności zostało zidentyfikowanych i opisanych w samym 2017 r. To pokazuje skalę ryzyka i wyzwań stojących przed biznesem w celu odpowiednich inwestycji zwiększających bezpieczeństwo.

- Aktualizacje i poprawki są dostępne dla ponad 86% znanego oprogramowania w dniu ich wykrycia. Oznacza to, że firmy muszą jeszcze lepiej monitorować stan oprogramowania oraz posiadać procesy, które potrafią identyfikować zagrożenia przed ich wykryciem.

- Spadająca liczba podatności typu „Zero-Day”. Zidentyfikowano jedynie 14 spośród analizowanych 19 954 obiektów. Fakt ten dowodzi tego, iż ciągle istnieje przestrzeń na to, by jeszcze lepiej zaprogramować mechanizmy inteligentnej analizy kodu i wykrywania zagrożeń.

Raport w liczbach.

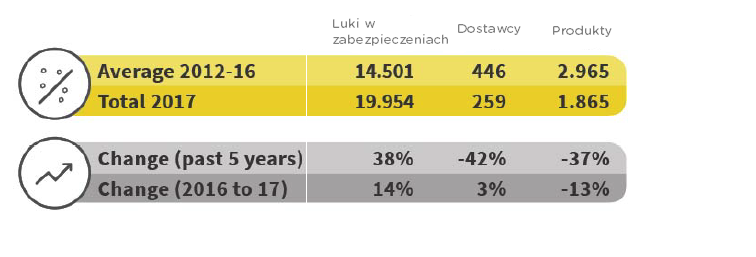

Liczba luk wykrytych w zabezpieczeniach to 19 954 odkrytych w ponad 1865 aplikacjach od 259 dostawców. Liczba ta pokazuje wzrost o 38% w pięcioletnim trendzie a także 14% wzrost w latach 2016-2017.

Od 2016 r. liczba producentów dostarczających oprogramowanie wzrosła o 3%. Dobrym sygnałem jest fakt, iż liczba produktów wrażliwych zmniejszyła się o 13%.

W latach 2012-2016 wykryto 14 501 podatności w 2 965 produktach oferowanych przez 446 producentów. W 2017 roku wykryto 19 954 podatności w 1 865 produktach oferowanych przez 259 producentów. Na podstawie analizowanych lat (2012-2016 do 2017) zaobserwowano zmianę spadku podatności z 38% do 14%, jak również spadek liczby podatnych aplikacji z 37% do 13%.

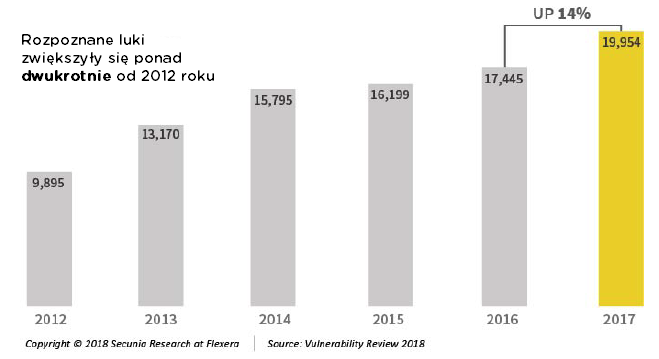

W analizowanej metryce, od roku 2012 zaobserwowano ponad 2-krotny wzrost podatności

w analizowanych rozwiązaniach: 2012 – 9 895 podatności, 2016 – 17 445 podatności, 2017 – 19 954 podatności (wzrost od 2016 do 2017 roku o 14%).

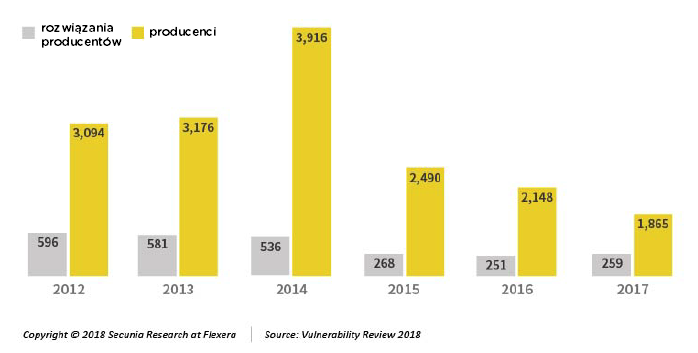

Począwszy od 2012 roku, trend pokazuje wyraźny spadek produktów i rozwiązań oferowanych na rynku. Jest to ponad dwa razy mniej niż w 2012r. (596 producentów i 3 094 produktów) w stosunku do 2017 (259 producentów i 1 865 produktów).

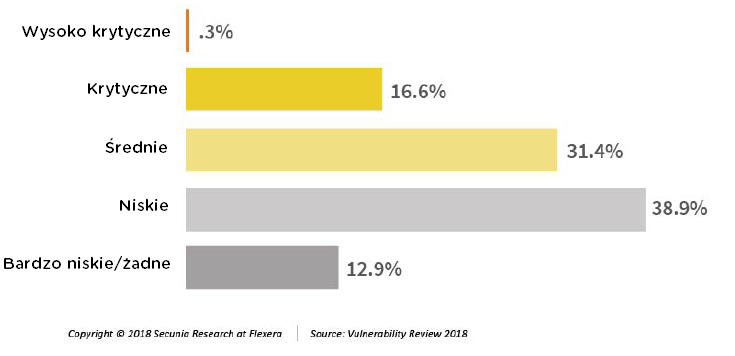

16,6% analizowanych podatności w 2017r. zostało oznaczonych jako krytyczne a jedynie 0,3% jako wysoko krytyczne. Nie zaobserwowano znaczących zmian na tym poziomie w odniesieniu do lat 2016-2017. Pełna analiza:

- Wysoko krytyczne: 0,3%

- Krytyczne: 16,6%

- Średnie: 31,4%

- Niskie: 38,9%

- Bardzo niskie/żadne: 12,9%

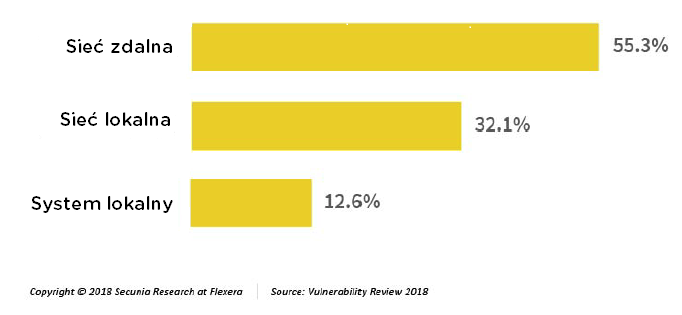

Najczęstszym wektorem ataku w 2017 roku (ponad 55,3% wszystkich analizowanych) była sieć zdalna. Jest to niewielki spadek z 55,9%, które miały rok wcześniej. Oznacza to, że ponad połowa wszystkich luk w zabezpieczeniach może zostać wykorzystana zdalnie. Odsetek tych luk w zabezpieczeniach sieci lokalnej wzrósł z 31,5% w 2016 do 32,1% w 2017 roku. Podatności w systemie lokalnym, jako potencjalnym wektorze ataku, pozostały na tym samym poziomie w 2017 roku (12,6%).

ISCG jest autoryzowanym dostawcą rozwiązań Flexera w Polsce. Nasze rozwiązania integrujemy z technologiami WSUS/SCCM zwiększając możliwości tych rozwiązań. Projekty do tej pory zrealizowane w sektorze finansowym i komercyjnym obejmowały skalą środowiska od setek stacji roboczych do ponad 10 tysięcy stacji. Naszym klientom proponujemy szybką ścieżkę testowania rozwiązania i integracji z aktualnie używanymi systemami.

Źródło: Badanie i raport Flexera 2018 (www.flexera.com)

EN

EN