Każdy, kto zna oprogramowanie do zarządzania systemami zwane dawniej Systems Management Server (obecnie Configuration Manager) pamięta zapewne, że uprawnienia nadawane były zazwyczaj użytkowników lub grup przy użyciu ich nazw, a nie identyfikatorów SID. Prowadziło to do kłopotliwych sytuacji, gdy po zmianie nazwy obiektu w AD uprawnienia „znikały” z punktu widzenia użytkowników. Jak sytuacja wygląda obecnie?

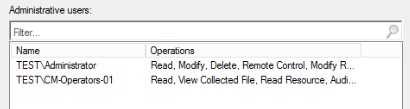

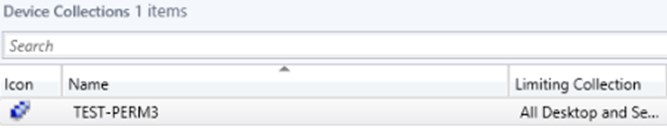

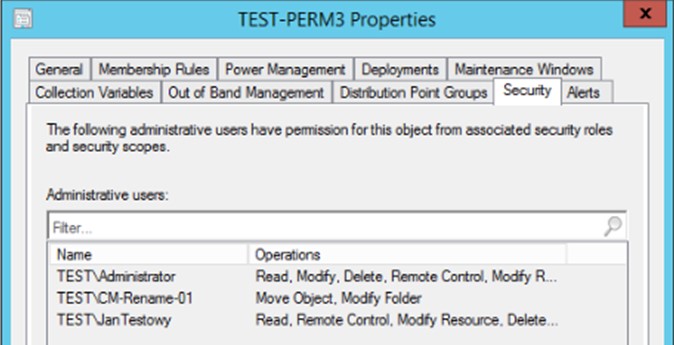

Gdy spojrzymy na uprawnienia zapisane w zakładce Security jakiegoś obiektu, zauważymy tam nazwy kont oraz przypisane im uprawnienia, odnoszące się do danego obiektu.

Rys. 1. Lista uprawnionych do obiektu – zakładka SECURITY

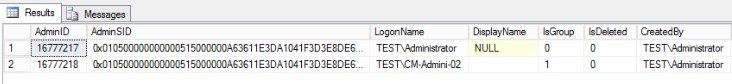

Oczywiście uprawnienia przechowywane są w rzeczywistości w tabelach bazy SQL

Rys. 2. Lista użytkowników administracyjnych, zapisanych w tabeli RBAC_ADMINS

I tu mamy pierwszą niespodziankę. Oprócz nazwy (pole LogonName) mamy także w postaci szesnastkowej SID konta (pole AdminSID). Pozwala to przypuszczać, że obecnie uprawnienia przyznawane są na SID konta, a nie jedynie na jego nazwę. Prosty eksperyment pozwala zweryfikować to przypuszczenie. Jeżeli uprawnienie związane jest jedynie z nazwą konta, to po zmianie nazwy w AD nastąpi utrata uprawnień obiektowych wewnątrz Configuration Manager-a, w przypadku związania uprawnień z SID-em takie zjawisko nie wystąpi

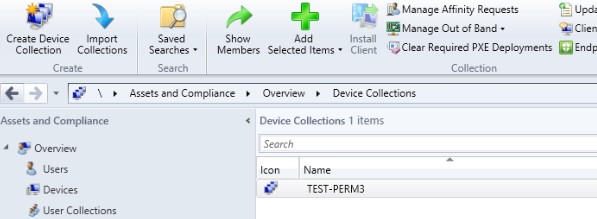

Nowa kolekcja (TEST-PERM3) utworzona w konsoli ma nadane uprawnienia dla konta użytkownika JanTestowy.

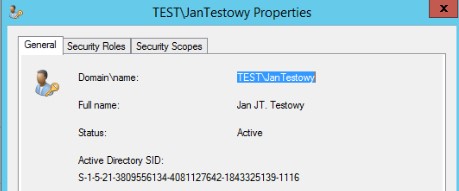

Rys. 3. Informacja o koncie administracyjnym

Użytkownik JanTestowy może uruchomić konsolę i jako jedyną kolekcję widać w niej TEST PERM3.

Rys. 4. Użytkownik JanTestowy widzi w konsoli jedną kolekcję, do kótrej ma uprawnienia

Po zmianie nazwy użytkownika na JanZmieniony, może on bez przeszkód uruchomić konsolę administracyjna z nowymi poświadczeniami:

Rys. 5. Uruchamianie konsoli na koncie użytkownika (RUN AS)

W konsoli jest dalej widoczna kolekcja, do której ma uprawnienia:

Uprawnienia więc pozostają, choć podgląd zakładki Security pokazuje dalej nazwę użytkownika przed przemianowaniem:

Rys 6. Lista uprawnień do kolekcji

Zatem użytkownik nie traci już uprawnień na skutek przemianowania konta. Nie trzeba też po zmianie nazwy konta w AD podejmować działań po stronie Configuration Manager-a.

Cierpliwy administrator zauważy, że po pewnym czasie informacja o koncie posiadającym uprawnienia „przestawi się” automatycznie na nową wartość. Odpowiada za to serwis składowy SMS_HIERARCHY_MANAGER, sprawdzający nazwy użytkowników administracyjnych, w razie potrzeby aktualizując wpisy. Parametr konfiguracyjny tego serwisu User Info Scan Interval domyślnie wynosi 86400 (wartość w sekundach, oznaczająca dobową częstotliwość).