Administratorom Configuration Manager-a znana jest rola serwerowa Fallback Status Point (krótko: FSP). Jest to rola nieco kontrowersyjna. Z jednej strony daje wgląd w błędy instalacji klienta, których inaczej musielibyśmy szukać w logach poszczególnych stacji roboczych, z drugiej nie lubimy nieszyfrowanej komunikacji, a zwłaszcza takiej która nie wymaga żadnego uwierzytelniania.

Warto sprawdzić, co właściwie przekazuje niedoszły (bo nie w pełni zainstalowany) klient Configuration Manager-a i ocenić, na ile taka komunikacja może przyczynić się do zwiększania zagrożeń w sieci.

Dla potrzeb doświadczalnych rola FSP została umieszczona na dedykowanym serwerze (aby łatwiej wydzielić komunikację sieciową), zaś potencjalny klient to maszyna pracująca poza domeną (aby nie miała szans odczytać z AD informacji konfiguracyjnych).

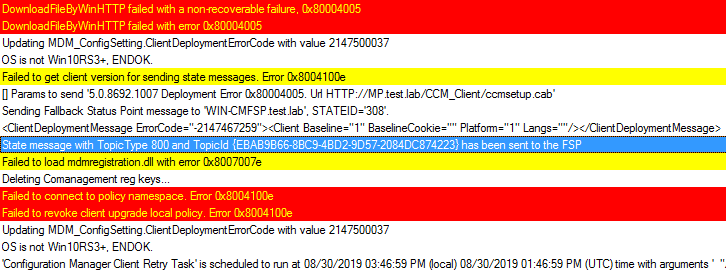

Próba instalacji klienta wykorzystała lokalnie skopiowane pliki instalacyjne, lecz pozbawione większości dodatkowych plików instalacyjnych (pozostały natomiast ccmsetup.exe i client.msi). Dodatkowo wskazany został fałszywy Management Point, lecz prawdziwy serwer FSP. Oczywiście instalacja klienta CM kończy się niepowodzeniem, co pokazuje fragment logu instalacji klienta:

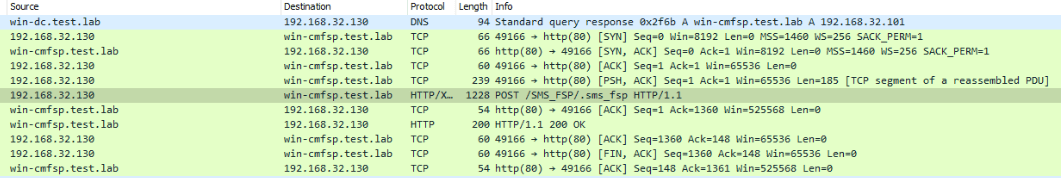

Maszyna kliencka w tej sytuacji wysyła do serwera FSP prosty komunikat za pomocą protokołu http (bez jakiegokolwiek uwierzytelniania)

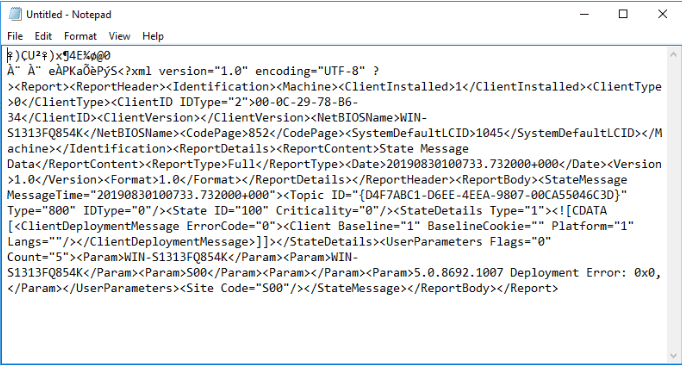

Jeżeli przyjrzeć się zawartości pakietu, który jest najbardziej interesujący w tej komunikacji, to widać następujące dane:

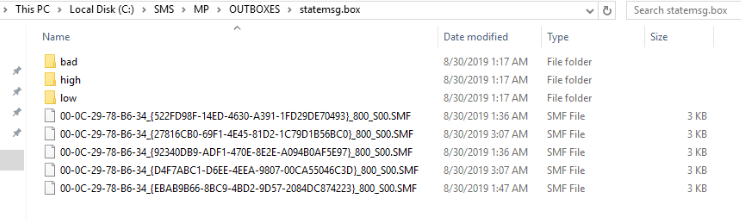

Teraz można porównać przekazane przez sieć informacje z odkładanymi w katalogu OUTBOX serwera FSP plikami:

Dość łatwo zauważyć, że nazwy pliku zawierają MAC adres „nadawcy” oraz GUID (oba parametry zawarte są w przekazanym sieciowo komunikacie). Otwarcie pliku o wartości GUID zgodnej ze złapanym pakietem ujawnia:

W środku pliku znajdziemy:

- Nazwę NetBIOS komputera klienta (WIN-S1313FQ854K)

- Adres MAC (00-0C-29-78-B6-34)

- Stronę kodową (852)

- Domyślną wartość identyfikatora języka systemu – LCID (1045)

- Zarejestrowany kod błędu (0x0)

- Wersję klienta CM (5.0.8692.1007)

Można zastanawiać się, czy transmisja takich danych przez sieć wystawia komputery na zagrożenia. Zapewne podobne dane uzyskamy skanując sieć, co w wielu przypadkach może być równie ryzykownym działaniem, jak podsłuch pakietów w tej sieci.

EN

EN